Page 1 of 4

Server gehackt.

Posted: Fri 7. Jun 2024, 16:34

by mumati

Ich bin sicher, dass die Ursache des Problems bei KeyHelp liegt

Ja

Server-Betriebssystem + Version

Debian 10.13 (64-bit)

Eingesetzte Server-Virtualisierung-Technologie

Root Server

KeyHelp-Version + Build-Nummer

24.0 (Build 3220)

Problembeschreibung / Fehlermeldungen

Server gehackt

Erwartetes Ergebnis

Tatsächliches Ergebnis

Schritte zur Reproduktion

Zusätzliche Informationen

(z.B. kürzlich durchgeführte Änderungen am Server, Auszüge aus Protokolldateien (/var/log/*, /var/log/keyhelp/php-error.log, etc.))

Keine

Hallo zusammen,

Mein Server ist gehackt. Bzw. Keyhelp Panel admin password wurde geändert. Email vom Benutzername ist geändert. Zweite Admin vom Panel Password ist geändert. Email genauso geändert.

Ich habe keine Ahnung, wie sie es geschaft haben. Ich habe jetzt von einem normalen User das Password hergenommen, Admin password damit in phpmyadmin geändert. Somit habe ich jetzt alles wieder erneuert und aber wie kann ich jetzt nachvollziehen, wie sie es geschaft haben und wie ich meinen Server wieder sichern kann, dass keine Türen offen sind.

Mit diesen Schritten können wir vielleicht auch gemeinsam Keyhelp verbessern und vielleicht ist eine Tür offen, wo es für alle vermieden werden kann.

Ich vermute mal, dass mein Betriebsystem veraltet ist und deshalb eine Lücke vorhanden ist oder gibts einige Wordpress Scripten, die es vielleicht ermöglicht haben.

Vielen Dank im Voraus.

Freundliche Grüße

Re: Server gehackt.

Posted: Fri 7. Jun 2024, 16:53

by Tobi

Habs mal passend verschoben

Zu den von dir genannten Punkten kommt noch

- Einfache Passwörter

- Phishing Mails

- Zwei Faktor deaktiviert?

Re: Server gehackt.

Posted: Fri 7. Jun 2024, 16:56

by Florian

Hallo,

schau ins Ereignis-Protokoll, dort sollte ja vermerkt stehen wenn ein Admin bearbeitet wurde.

Re: Server gehackt.

Posted: Fri 7. Jun 2024, 17:02

by mumati

Hi Tobi,

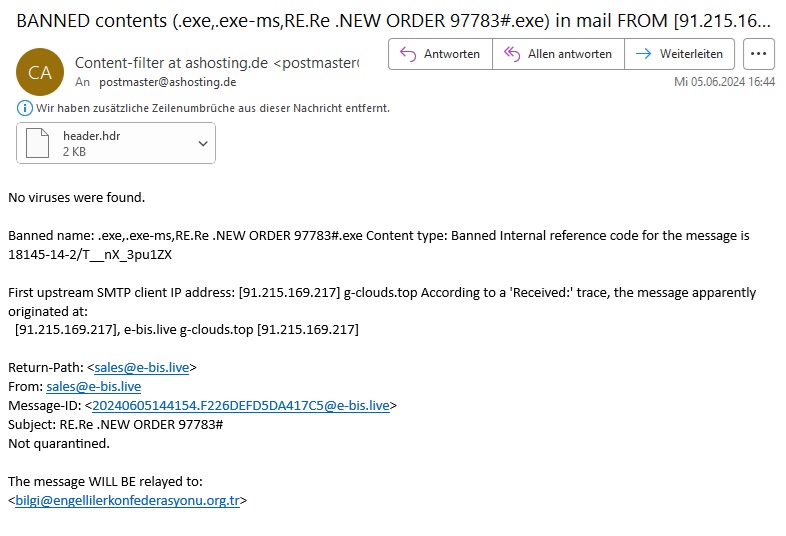

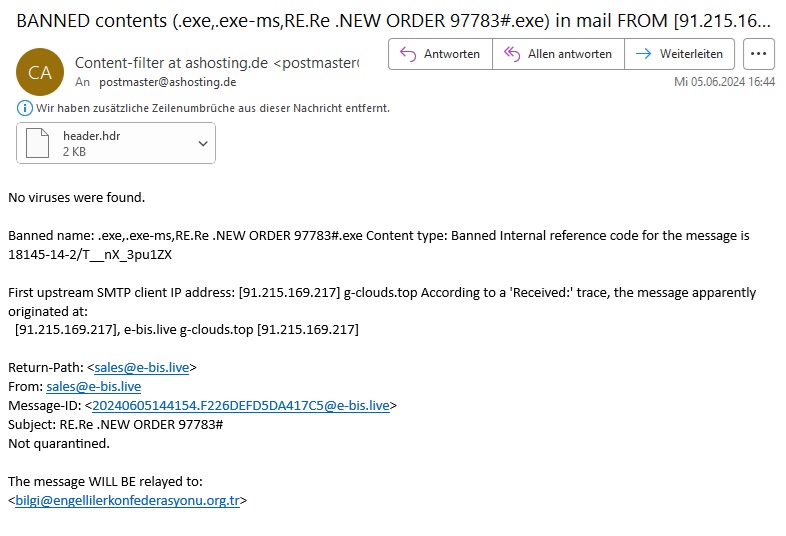

Ich nutze seit ca. 3 Jahren Keyhelp und zwei Faktor habe ich noch nicht genutzt. Ich werde auch sofort aktivieren. Einfache Passwörter sind die nicht. So wie Ankara!1980? ein password nutze ich immer. Fan2ban war auch akktiviert und ich alleine 3-4 Mal versucht, mein Password einzugeben, hat Keyhelp sofort meine Verbindung auch gedrosselt.

Thema Pishing Mails kenne ich noch nicht und aber ich erkunde mich sofort und werde mich nochmal melden, ob das es verursacht haben soll.

Ich habe letzte Zeit sollche Emails erhalten, wenn Du mit Pishing Mails das meinst, habe aber immer ignoriert.

http://www.sondem.de/beispiel/mails.jpg

http://www.sondem.de/beispiel/mails.jpg

Danke und Grüße

Re: Server gehackt. [SOLVED]

Posted: Fri 7. Jun 2024, 17:19

by Alexander

Die Passwörter für den KeyHelp Zugang liegen gehashed in der Datenbank - Sprich die sind irreversibel verschlüsselt und lassen sich nur mit Brute Force (= viel Mühe und Rechenzeit, wir sprechen hier von mehreren 100.000 Jahren) entschlüsseln. Sie müssen also über andere Wege Zugriff auf deinen Server erlangt haben.

Nutzt du für jeden Dienst andere Passwörter, oder gern mal das selbe? Dann wurde das Passwort ggf. an anderer Stelle entwendet (

viewtopic.php?t=13239) und dann bei deinem Server ausprobiert. Das der Login-Name auf einem KeyHelp-System i.d.R. "keyadmin" sein sollte, könnten die Angreifer ja leicht erraten.

Auch müssen die Angreifer nicht unbedingt über KeyHelp gekommen sein. Hier einige weitere Beispiele:

- über phpMyAdmin und dann das Passwort, genau wie du im Eingangspost, ändern

- oder über eine offene Remote-Datenbank-Verbindung

- oder über SSH

- oder über ein Browserplugin

- oder über ein Schadprogramm auf deinem Rechner

- oder social engineering

- etc...

Wie gesagt, schau mal in "System-Status -> Ereignis-Protokoll" und schau einmal, ob dort auffällige Logins zu finden sind.

Schau auch gern einmal hier vorbei und check mal, ob ggf. deine Daten Teil eines Leaks wurden.

https://haveibeenpwned.com/

https://haveibeenpwned.com/Passwords

Re: Server gehackt.

Posted: Fri 7. Jun 2024, 17:25

by mumati

Hi nochmal,

Herzlichen Dank für Ihre Hilfe.

Also in Ereignis Protokolle habe ich den User Bosni entdeckt, und gelöscht. Er hat den zweiten Admin genutzt, hat sich über Degoned auch eingeloggt.

Ich erkenne aber durch Ereignis Protokolle nicht ganz genau, was er alles gemacht hat. Ich habe die Passwörter komplett außer die User geändert. Die User Mail Adressen erst später.

Beispiele vom Ereignis Protokolle wie unten. Er hat anscheinend meinen Server gehackt und für Spam Emails genutzt.

Ich nutze auf meinem Server eigene Benutzername und Passwort, wo ich das aber nirgendswo verwende.

Kann ich über die Log Dateien vielleicht sehen, wie er sich eingeloggt hat und diesen User Bosni angelegt hat.

Code: Select all

Ereignis-Protokolle

Anzeigeoptionen

Datum Stufe Nachricht Benutzer IP-Adresse Kanal

2024-06-07 01:40:03

Info Maintenance task statistic (#4) triggered. Degoned 159.242.234.85 User Interface

2024-06-07 01:40:00

Info Maintenance task panel-update (#3) triggered. Degoned 159.242.234.85 User Interface

2024-06-07 01:39:57

Info Maintenance task diskspace (#2) triggered. Degoned 159.242.234.85 User Interface

2024-06-07 01:39:54

Info Maintenance task update (#1) triggered. Degoned 159.242.234.85 User Interface

2024-06-07 01:39:50

Info Maintenance task ssh-chroot-update (#10) triggered. Degoned 159.242.234.85 User Interface

2024-06-07 01:39:47

Info Maintenance task repo-update (#9) triggered. Degoned 159.242.234.85 User Interface

2024-06-07 01:39:31

Hinweis Server IP addresses settings updated. Degoned 159.242.234.85 User Interface

2024-06-07 01:38:58

Hinweis Email queue completely deleted. Degoned 159.242.234.85 User Interface

2024-06-07 01:37:15

Hinweis Email queue completely deleted. Degoned 159.242.234.85 User Interface

2024-06-07 01:34:33

Info Admin bosni logged in as client dinimizislam. bosni 196.118.178.160 User Interface

2024-06-07 01:28:17

Info All processes of user clamav killed. bosni 196.118.178.160 User Interface

2024-06-07 01:26:54

Info All processes of user amavis killed. bosni 196.118.178.160 User Interface

2024-06-07 01:26:16

Hinweis Service SpamAssassin stopped. bosni 196.118.178.160 User Interface

2024-06-07 01:17:24

Hinweis Email queue completely deleted. Degoned 159.242.234.85 User Interface

2024-06-07 01:15:46

Hinweis Email queue flushed. bosni 196.118.178.160 User Interface

2024-06-07 01:14:48

Hinweis Email server settings updated. bosni 196.118.178.160 User Interface

2024-06-07 01:13:47

Info User Degoned logged in. Degoned 159.242.234.85 User Interface

2024-06-07 01:13:03

Hinweis Database server settings updated. bosni 196.118.178.160 User Interface

2024-06-07 01:12:31

Hinweis Email server settings updated. bosni 196.118.178.160 User Interface

2024-06-07 00:45:13

Fehler Failed to send email notification: No recipient address found for user (#32), no alternative email address defined 127.0.0.1 Maintenance (ssl-maintenance)

2024-06-07 00:45:13

Fehler Failed to send email notification: No recipient address found for user (#12), no alternative email address defined 127.0.0.1 Maintenance (ssl-maintenance)

2024-06-07 00:45:13

Fehler Failed to send email notification: No recipient address found for user (#33), no alternative email address defined 127.0.0.1 Maintenance (ssl-maintenance)

2024-06-07 00:45:13

Fehler Failed to aquire a Let's Encrypt certificate for api.yunusmert.com.

Local resolving checks failed for domain "api.yunusmert.com". Please ensure that your domain is locally resolvable! 127.0.0.1 Maintenance (ssl-maintenance)

2024-06-07 00:45:12

Fehler Failed to aquire a Let's Encrypt certificate for www.escapebilgisayar.com.tr.

Local resolving checks failed for domain "www.escapebilgisayar.com.tr". Please ensure that your domain is locally resolvable! 127.0.0.1 Maintenance (ssl-maintenance)

2024-06-07 00:45:10

Fehler Failed to aquire a Let's Encrypt certificate for escapebilgisayar.com.tr.

Local resolving checks failed for domain "escapebilgisayar.com.tr". Please ensure that your domain is locally resolvable! 127.0.0.1 Maintenance (ssl-maintenance)

2024-06-07 00:45:09

Fehler Failed to aquire a Let's Encrypt certificate for www.fyblueenerji.com.tr.

Local resolving checks failed for domain "www.fyblueenerji.com.tr". Please ensure that your domain is locally resolvable! 127.0.0.1 Maintenance (ssl-maintenance)

2024-06-07 00:45:07

Fehler Failed to aquire a Let's Encrypt certificate for fyblueenerji.com.tr.

Local resolving checks failed for domain "fyblueenerji.com.tr". Please ensure that your domain is locally resolvable! 127.0.0.1 Maintenance (ssl-maintenance)

2024-06-07 00:45:04

Fehler Failed to aquire a Let's Encrypt certificate for www.yunusmert.com.

Local resolving checks failed for domain "www.yunusmert.com". Please ensure that your domain is locally resolvable! 127.0.0.1 Maintenance (ssl-maintenance)

2024-06-07 00:45:03

Fehler Failed to aquire a Let's Encrypt certificate for yunusmert.com.

Local resolving checks failed for domain "yunusmert.com". Please ensure that your domain is locally resolvable! 127.0.0.1 Maintenance (ssl-maintenance)

2024-06-07 00:45:02

Info Maintenance task ssh-chroot-update (#10) updated. bosni 196.118.178.160 User Interface

2024-06-07 00:44:56

Info Maintenance task repo-update (#9) updated. bosni 196.118.178.160 User Interface

2024-06-07 00:44:48

Info Maintenance task ssl-maintenance (#8) updated. bosni 196.118.178.160 User Interface

2024-06-07 00:44:40

Info Maintenance task cleanup (#6) updated. bosni 196.118.178.160 User Interface

2024-06-07 00:44:33

Info Maintenance task package-update (#5) updated. bosni 196.118.178.160 User Interface

2024-06-07 00:44:29

Info Maintenance task statistic (#4) updated. bosni 196.118.178.160 User Interface

2024-06-07 00:44:24

Info Maintenance task panel-update (#3) updated. bosni 196.118.178.160 User Interface

2024-06-07 00:44:17

Info Maintenance task diskspace (#2) updated. bosni 196.118.178.160 User Interface

2024-06-07 00:44:11

Info Maintenance task update (#1) updated. bosni 196.118.178.160 User Interface

2024-06-07 00:44:03

Info Maintenance task ssl-maintenance (#8) triggered. bosni 196.118.178.160 User Interface

2024-06-07 00:41:23

Hinweis Cleanup operations settings updated. bosni 196.118.178.160 User Interface

2024-06-07 00:35:39

Hinweis Maintenance mode settings updated. bosni 196.118.178.160 User Interface

2024-06-07 00:35:23

Hinweis Maintenance mode settings updated. bosni 196.118.178.160 User Interface

2024-06-07 00:33:38

Info Email notification settings updated (monitoring_mail_queue). bosni 196.118.178.160 User Interface

2024-06-07 00:33:35

Info Email notification settings updated (client_updated_contact_data). bosni 196.118.178.160 User Interface

2024-06-07 00:33:31

Info Email notification settings updated (control_panel_update). bosni 196.118.178.160 User Interface

2024-06-07 00:33:26

Info Email notification settings updated (anti_virus_scanner_report). bosni 196.118.178.160 User Interface

2024-06-07 00:33:21

Info Email notification settings updated (license_problems). bosni 196.118.178.160 User Interface

2024-06-07 00:33:17

Info Email notification settings updated (traffic_exceeded). bosni 196.118.178.160 User Interface

2024-06-07 00:33:13

Info Email notification settings updated (tls_problems). bosni 196.118.178.160 User Interface

2024-06-07 00:33:09

Info Email notification settings updated (monitoring_backup). bosni 196.118.178.160 User Interface

Danke und Grüße

Re: Server gehackt.

Posted: Fri 7. Jun 2024, 17:33

by 24unix

mumati wrote: ↑Fri 7. Jun 2024, 16:34

Debian 10.13 (64-bit)

Das ist nicht optimal, aber immerhin gibt es noch security updates dafür, trotzdem zügig updaten.

Ist doch bei Debian (und auch in Kombination mit KeyHelp) kein Akt.

mumati wrote: ↑Fri 7. Jun 2024, 16:34

Ich vermute mal, dass mein Betriebsystem veraltet ist und deshalb eine Lücke vorhanden ist oder gibts einige Wordpress Scripten, die es vielleicht ermöglicht haben.

KeyHelp und Debian selber sehe ich als abgesichert genug an.

Aber wenn Du oder Kunden Wordpress darauf haben ist das problematisch.

Wordpress ist nicht ganz so schlimm wie sein Ruf, aber die ganzen AddOns …

KeyHelp updated sich selber, Wordpress nicht.

Es gibt Tools wie IWP, deren Einsatz ich dringend empfehlen würde wenn Wordpress gehostet wird.

Re: Server gehackt.

Posted: Fri 7. Jun 2024, 18:40

by select name from me;

mumati wrote: ↑Fri 7. Jun 2024, 16:34

… Ich habe keine Ahnung, wie sie es geschaft haben.

Ich habe jetzt von einem normalen User das Password hergenommen, Admin password damit in phpmyadmin geändert.

Wenn Du mit einem "normalen User" über phpmyadmin auf die Keyhelp Datenbank zugreifen kannst, hast Du schon die erste Baustelle entdeckt.

Re: Server gehackt.

Posted: Fri 7. Jun 2024, 18:45

by Blubby

24unix wrote: ↑Fri 7. Jun 2024, 17:33

Aber wenn Du oder Kunden Wordpress darauf haben ist das problematisch.

Wordpress ist nicht ganz so schlimm wie sein Ruf, aber die ganzen AddOns …

KeyHelp updated sich selber, Wordpress nicht.

naja, bei Wordpress ist das ein Standardproblem. Hatte ich heute erst wieder eins. Trotzdem sollte ein gehacktes Wordpress auf dem Server nicht dazu führen das irgendjemand bei keyhelp reinkommt. Das wäre Fatal weil das wie du schon richtig erwähnt hast öfter vorkommt.

Ein nennenswerter Anteil der gehackten Wordpress/EMail Zugänge die bei uns so auftauchen scheinen auch daher zu stammen das die Windows PCs kompromittiert waren und alles was nach Zugangsdaten aussah rausgetragen wurde.

Es wäre wirklich wichtig das du rausfindest wie die da reingekommen sind.

Re: Server gehackt.

Posted: Fri 7. Jun 2024, 18:47

by Ralph

auch noch ein kleiner aber wichtiger Hinweis ...

Zugangsdaten (egal zu welchen Accounts) sollten niemals und auf gar keinen Fall in Mailboxen (Postfächern) aufgehoben werden!

Am besten als TXT Datei in einem geschützen verschlüsselten Ordner speichern oder zumindest auf einen USB Stick der nicht dauerhaft eingebunden bleibt.

P.S.

Wie Alex bereits erwähnt hat, Logindaten könnten auch über dein eigenes OS abgegriffen worden sein, also ein Malware Check kann nicht schaden.

Re: Server gehackt.

Posted: Fri 7. Jun 2024, 23:50

by mumati

select name from me; wrote: ↑Fri 7. Jun 2024, 18:40

mumati wrote: ↑Fri 7. Jun 2024, 16:34

… Ich habe keine Ahnung, wie sie es geschaft haben.

Ich habe jetzt von einem normalen User das Password hergenommen, Admin password damit in phpmyadmin geändert.

Wenn Du mit einem "normalen User" über phpmyadmin auf die Keyhelp Datenbank zugreifen kannst, hast Du schon die erste Baustelle entdeckt.

Nein nein, Ich habe auf phpmyadmin mit mysql root password rein und da die durch Hacker geänderte Passwörter mit Hash decoded waren, habe von einem User Password kopiert, was in hash format war und das in den admin account eingefügt. Somit konnte ich in Keyhelp Panel mich als Admin einloggen. Also die normale User haben kein root Zugriff.

Re: Server gehackt.

Posted: Fri 7. Jun 2024, 23:58

by mumati

Ralph wrote: ↑Fri 7. Jun 2024, 18:47

auch noch ein kleiner aber wichtiger Hinweis ...

Zugangsdaten (egal zu welchen Accounts) sollten

niemals und auf gar keinen Fall in Mailboxen (Postfächern) aufgehoben werden!

Am besten als TXT Datei in einem geschützen verschlüsselten Ordner speichern oder zumindest auf einen USB Stick der nicht dauerhaft eingebunden bleibt.

P.S.

Wie Alex bereits erwähnt hat, Logindaten könnten auch über dein eigenes OS abgegriffen worden sein, also ein Malware Check kann nicht schaden.

Die Zugangsdaten habe ich in keinem Datei oder Mailbox gespeichert gehabt und ich kannte nur Admin password für Keyhelp Panel und auch Root Password für SSH Verbindungen. Die andere Passwörter konnte ich ja dadurch jede Zeit ändern.

Mein Password war nicht einfaches Passwort und schaute so ähnlich aus : Ankara!!2012??

was eigentlich durch das Scannen die Passwörter gefunden werden kann.

Mein Password habe ich nur bei Keyhelp Panel verwendet und nirgendswo anders.

Mein Root Password war auch nicht gleich wie Keyhelp Admin Password.

Ich werde versuchen, rauszufinden, wie sie sich eingelogt haben.

Ich weiss eins, da sie sich durch zweite Admin Account eingelogt haben und werde den zweiten Admin auch komunizieren, ob er vielleicht die oben genanntten Lücken nicht berücksichtigt haben soll.

Ich sehe leider aber bei Ereignissen auf dem Admin Panel, welche Email Accounts wie geändert sind..

Code: Select all

Hinweis Email queue completely deleted. Degoned 159.242.234.85 User Interface

Info Maintenance task cleanup (#6) updated. bosni 196.118.178.160 User Interface

2024-06-07 00:44:33

Info Maintenance task package-update (#5) updated. bosni 196.118.178.160 User Interface

2024-06-07 00:44:29

Info Maintenance task statistic (#4) updated. bosni 196.118.178.160 User Interface

2024-06-07 00:44:24

Info Maintenance task panel-update (#3) updated. bosni 196.118.178.160 User Interface

2024-06-07 00:44:17

Info Maintenance task diskspace (#2) updated. bosni 196.118.178.160 User Interface

2024-06-07 00:44:11

Info Maintenance task update (#1) updated. bosni 196.118.178.160 User Interface

Wie sehe ich z.b. bei dem Eintrag, was genau gemacht wurde?

Wie kann ich rausfinden, ob die Passwörter von den Email Accounts geändert wurden ?

Danke vielmals.

Re: Server gehackt.

Posted: Sat 8. Jun 2024, 00:21

by 24unix

mumati wrote: ↑Fri 7. Jun 2024, 23:58

Mein Root Password war auch nicht gleich wie Keyhelp Admin Password.

root login per Password solltest Du dringend deaktivieren.

Ich sehe langsam, warum Ubuntu so sehr auf sudo setzt …

Sogar Putty kann auth via public key.

Re: Server gehackt.

Posted: Sat 8. Jun 2024, 00:26

by mumati

24unix wrote: ↑Sat 8. Jun 2024, 00:21

mumati wrote: ↑Fri 7. Jun 2024, 23:58

Mein Root Password war auch nicht gleich wie Keyhelp Admin Password.

root login per Password solltest Du dringend deaktivieren.

Ich sehe langsam, warum Ubuntu so sehr auf sudo setzt …

Sogar Putty kann auth via public key.

Vielen Dank. Das werde ich sofort umstellen.

Danke und Grüße

Re: Server gehackt.

Posted: Sat 8. Jun 2024, 00:27

by mumati

Ich habe den Server wieder soweit bereinigt und die deaktivierte Virus Software und Spam Software aktiviert.

Ich bekomme leider bei den Ereignis Protokollen diese Meldung :

2024-06-08 00:00:03

Fehler Restarting amavisd-new, because it seems to be in an invalid state 127.0.0.1 Maintenance (master)

Was muss ich noch dafür unternehmen ? Und bei der Email Warteschlange waren auch 62.000 Emails, die durch Spam versickt wurden, bzw. versucht wurden, über meinen Server zu verschicken.

Danke und Grüße